Schützen Sie Ihr Unternehmen mit McAfee Application & Change Control

Schutz vor Zero-Day- sowie hochentwickelten Bedrohungen

Dynamische Whitelist

Minimierung der Risiken durch nicht autorisierte Anwendungen und Code mittels intelligenter Whitelistoptionen.

Effektiver-Schutz

Erweitert den Schutz auf ausführbare Dateien, Bibliotheken, Treiber, Java-Anwendungen, ActiveX-Steuerelemente und Skripts.

Erweiterter RAM-Schutz

Diese Funktion verhindert Exploits von Anwendungen in der Whitelist durch Speicher-Buffer Overflow-Angriffe

Weniger Patchzyklen

verhindern, dass Anwendungen in der Whitelist auf Windows 32- und 64-Bit-Systemen per Buffer Overflow ausgenutzt werden

Auswertung weiterer Reputationsquellen

Application Control empfängt Informationen zur Reputation von Dateien und Zertifikaten von einer Reputationsquelle. In Abhängigkeit davon lässt Application Control die Ausführung und Installation der Software zu oder sperrt sie.

GTI

McAfee Global Threat Intelligence (GTI) ist ein umfassender, Cloud-basierter Dienst, der Bedrohungsabwehrdaten in Real Time liefert. Application Control lässt sich in McAfee GTI integrieren und hat Zugriff auf die globalen Reputationswerte der Dateien in Ihrer Computer-Umgebung und kann somit eine präzisere Klassifizierung nach vertrauenswürdig, bösartig oder unbekannt. durchführen.

TIE

Threat Intelligence Exchange (TIE) bietet eine konsolidierte und zentrale Verwaltung von Sicherheitsinformationen mit einer globalen Übersicht der Unternehmenssicherheit ohne blinde Flecken. Es ermöglicht einen sofortigen Austausch sicherheitsrelevanter Daten und dadurch die Verhinderung einer Ausbreitung von Schadsoftware.

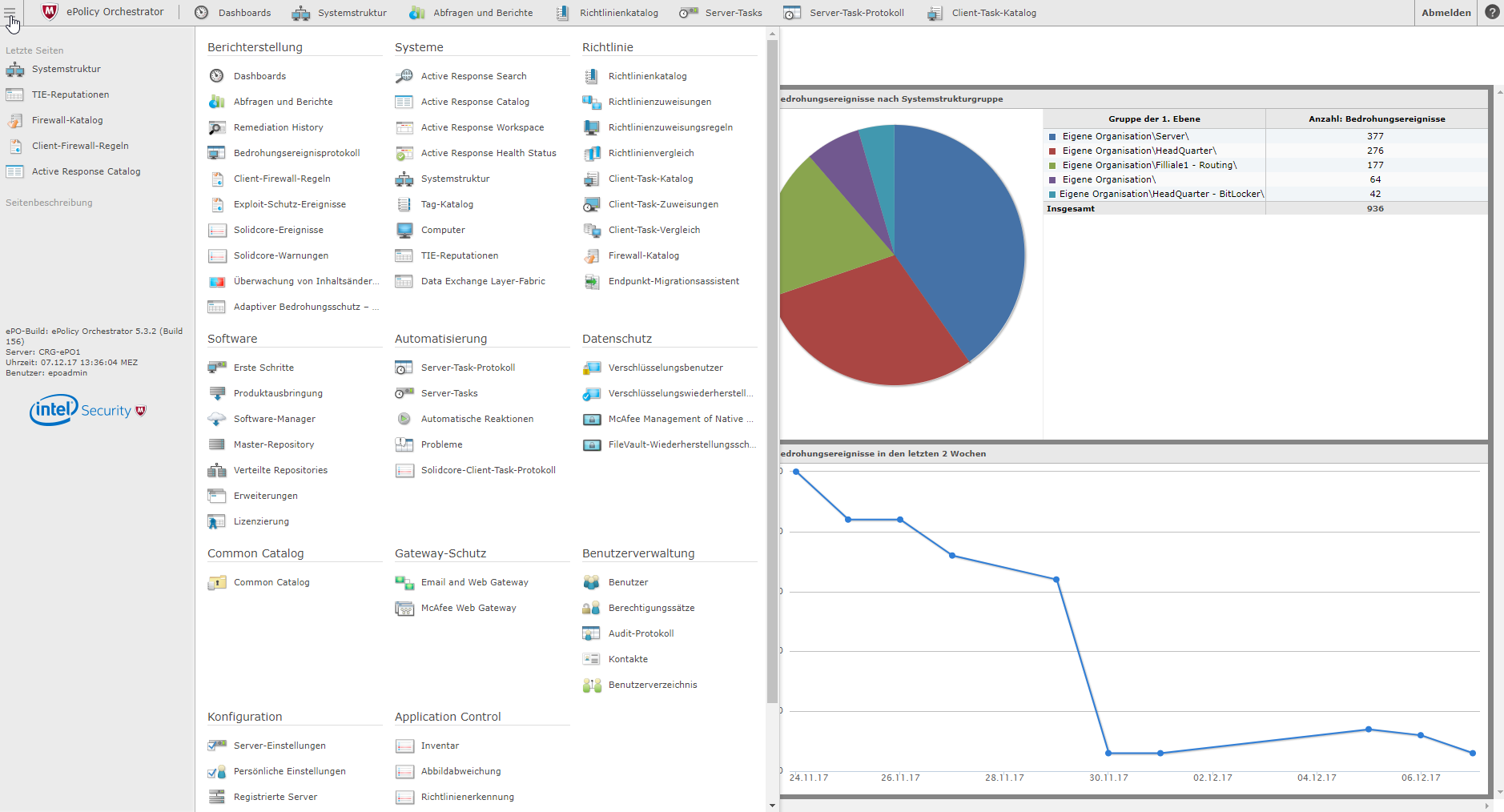

ePolicy Orchestrator (ePO)

Ist die erweiterbare zentrale Administrationsplattform der McAfee Sicherheitslösungen, die neben Monitoring- und Konfigurationsaufgaben auch die Sicherheitsrichtlinienverwaltung und ‑erzwingung ermöglicht. Die Integration von Application Control in die McAfee ePO-Software ermöglicht eine konsolidierte und zentrale Verwaltung mit einer globalen Übersicht der Unternehmenssicherheit ohne blinde Flecken.

Darum wechseln:

Kostenloser Test!

Deshalb sicherer!

Online-Präsentation?

Datenblätter

Vorteile McAfee Application & Change Control

Vorteile von Application Control

Schützt Ihr Unternehmen vor Malware-Angriffen, noch bevor diese geschehen – durch proaktives

Steuern der auf Ihren Desktop-Computern, Laptops und Servern ausgeführten Anwendungen.

- Erzwingt die Steuerung auf verbundenen oder nicht verbundenen Servern, virtuellen Maschinen (VMs), Endpunkten und Geräten mit festem Standort wie Kiosk- und Kassensystemen.

- Akzeptiert neue Software, die durch autorisierte Prozesse hinzugefügt wurde.

- Sperrt die geschützten Endpunkte bei Bedrohungen und unerwünschten Änderungen, ohne Scans des Dateisystems oder anderweitige periodische Aktivitäten durchführen zu müssen, die sich nachteilig auf die Leistung des Systems auswirken könnten.

- Ergänzt herkömmliche Sicherheitslösungen und ermöglicht es der IT-Abteilung, nur zugelassene System- und Anwendungssoftware ausführen zu lassen. Blockiert ohne großen operativen Aufwand nicht autorisierte oder anfällige Anwendungen, die Endpunkte kompromittieren könnten. Auf diese Weise wird sichergestellt, dass Endbenutzer nicht versehentlich Software installieren können, die für das Unternehmen eine Gefahr bedeuten könnte.

- Nutzt die dynamische Erstellung von Whitelists, um sicherzustellen, dass auf Geräten, Servern und Desktop-PCs nur vertrauenswürdige Anwendungen ausgeführt werden. Dieses Vertrauensmodell von McAfee auf der Basis dynamischer Whitelists beseitigt die Arbeit und die Kosten, die bei anderen Whitelist-Technologien anfallen. Dadurch wird der Aufwand verringert und die Kontinuität gesteigert.

- Ermöglicht IT-Abteilungen Kontrolle über Endpunkte und unterstützt das Erzwingen der Softwarelizenz-Compliance. Mit Application Control sind IT-Abteilungen in der Lage, nicht autorisierte Software auf Endpunkten zu eliminieren und Mitarbeitern dennoch mehr Flexibilität bei der Nutzung der benötigten Ressourcen zu bieten.

- Macht das manuelle Verwalten von Listen genehmigter Anwendungen durch IT-Administratoren überflüssig. Dies ermöglicht IT-Abteilungen einen flexiblen Ansatz, bei dem ein Repository von vertrauenswürdigen Anwendungen auf Endpunkten ausgeführt werden kann. Hiermit wird die Ausführung ausschließlich von autorisierten ausführbaren Dateien (Binärdateien, Bibliotheken und Treiber) sowie Skripts zugelassen und der Speicher vor Exploits geschützt.

- Arbeitet effektiv sowohl mit McAfee ePO als auch eigenständig ohne Netzwerkzugriff. Das Produkt kann für viele Netzwerk- und Firewall-Konfigurationen verwendet werden.

- Wird in transparenter Form auf Endpunkten ausgeführt. Es lässt sich rasch und mit geringem Aufwand sowohl am Anfang als auch während des Betriebs sowie mit minimalen Auswirkungen auf CPU-Zyklen einrichten.

- Schützt nicht mehr unterstützte ältere Systeme wie Microsoft Windows NT, 2000 und XP. Auf den älteren Systemen sind jedoch einige Funktionen nicht verfügbar. Entsprechende Informationen finden Sie im Handbuch.

Vorteile von Change Control

Bietet eine fortwährende Sichtbarkeit und Echtzeitverwaltung von Änderungen an wichtigen System‑, Konfigurations- oder Inhaltsdateien.

- Verhindert das Manipulieren wichtiger Dateien und Registrierungsschlüssel durch nicht autorisierte Benutzer.

- Erfüllt die PCI-DSS-Vorschrift für FIM.

- Lässt sich dank vordefinierter FIM-Regeln einfach einrichten.

- Enthält QSA-geeignete Berichte für einfache PCI-Berichterstellung.

- Verhindert das Überwachen irrelevanter Informationen durch die Funktion zum Ausschließen mit nur einem Klick.

- Bietet effiziente Richtlinienerzwingung zum Blockieren unerwünschter Änderungen, bevor diese angewendet werden.

- Lässt sich für eine zentrale IT-Verwaltung in McAfee ePO integrieren.